มัลแวร์เรียกค่าไถ่หรือแรนซัมแวร์ (Ransomware) ในตระกูลเพตย่า (Petya) ซึ่งมีชื่อเรียกว่าแบด แรบบิตหรือ Bad Rabbit (ถูกตรวจพบในชื่อ RANSOM_BADRABBIT.A) กำลังเดินหน้าโจมตีประเทศในแถบยุโรปตะวันออกอย่างต่อเนื่อง โดยผลิตภัณฑ์รักษาความปลอดภัยเทรนด์ ไมโคร เอ็กซ์เจน (Trend Micro XGen™) ที่มีขีดความสามารถด้านการเรียนรู้ของเครื่องสามารถตรวจจับมัลแวร์เรียกค่าไถ่นี้ได้ในชื่อ TROJ.Win32.TRX.XXPE002FF019 โดยไม่จำเป็นต้องอัปเดตแพ่ตเทิร์นเพิ่มเติม การโจมตีดังกล่าวเกิดขึ้นเมื่อไม่กี่เดือนหลังจากการระบาดของเพตย่าก่อนหน้านี้ ซึ่งส่งผลกระทบต่อหลายประเทศในยุโรปเมื่อเดือนมิถุนายน

รายงานเบื้องต้นระบุว่าความเสียหายหลัก ๆ เกิดขึ้นกับระบบขนส่งและช่องทางการเผยแพร่สื่อในประเทศยูเครนและรัสเซียโดยตรง นอกจากนี้ทีมงานเซิร์ต (CERT) (CERT-UA) ในยูเครนยังออกคำเตือนเกี่ยวกับการโจมตีที่อาจเกิดขึ้นอีกเพิ่มเติมของมัลแวร์เรียกค่าไถ่ตัวนี้ด้วย

การวิเคราะห์เบื้องต้น

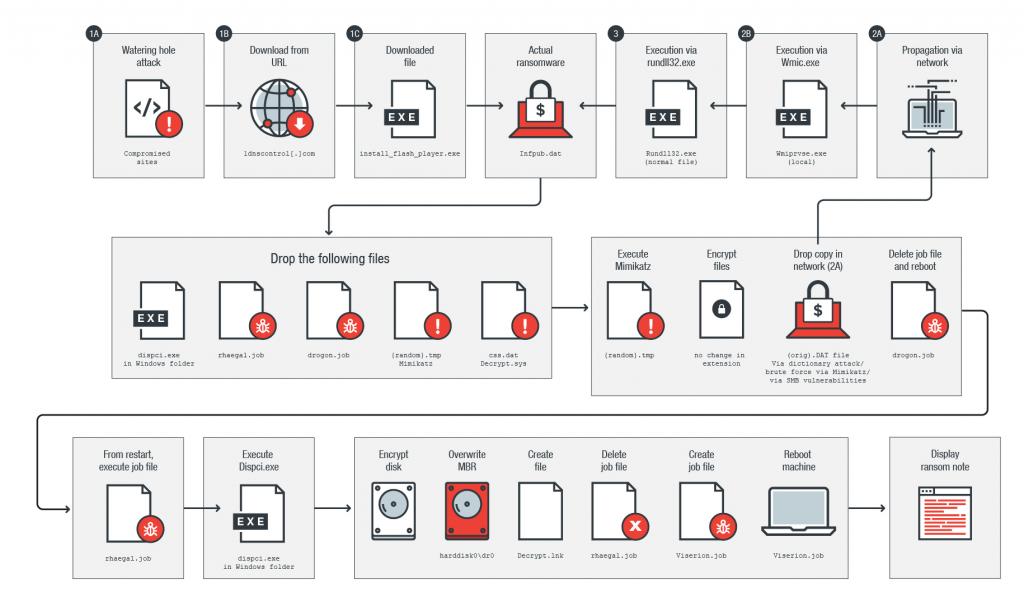

รูปที่ 1 ห่วงโซ่การติดเชื้อแบด แรบบิต

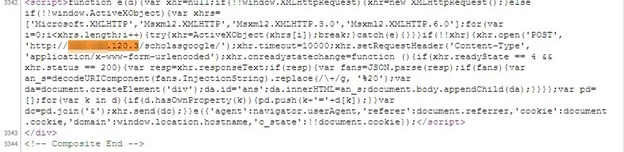

การวิเคราะห์เบื้องต้นของเราพบว่าแบด แรบบิตแพร่ระบาดผ่านการโจมตีในรูปแบบวอเตอริ่ง โฮล (Watering Hole) หรือการโจมตีเว็บไซต์ที่คาดว่าจะมีผู้ใช้งานจำนวนมากเข้ามาใช้บริการที่นำไปสู่การบังคับให้ผู้เข้าใช้งานต้องติดตั้งโปรแกรมติดตั้งแฟลช (Flash) ปลอมที่ชื่อว่า "install_flash_player.exe" โดยเว็บไซต์ที่ถูกบุกรุกจะได้รับสคริปต์ที่มียูอาร์แอล (URL) ซึ่งทำหน้าปรับเปลี่ยนเป็น hxxp://1dnscontrol[.]com/flash_install ทำให้ไม่สามารถเข้าถึงเว็บไซต์ได้เหมือนปกติจนกว่าจะติดตั้งโปรแกรมปลอมก่อน เราสังเกตเห็นไซต์ที่ถูกบุกรุกบางแห่งจากประเทศบัลแกเรีย เอสโตเนีย เยอรมนี ฮังการี ญี่ปุ่น สโลวะเกีย ยูเครน และรัสเซีย ถูกใช้เป็นเครื่องมือในการจัดส่งโปรแกรมติดตั้งแฟลชปลอมไปอย่างแพร่หลาย ซึ่งเว็บไซต์เหล่านี้ได้รับการเข้าเยี่ยมชมจากผู้ใช้ในญี่ปุ่น ตุรกี รัสเซีย และอีกหลายประเทศ

รูปที่ 2 โค้ดแสดงสคริปต์ที่ถูกแทรกในระบบ

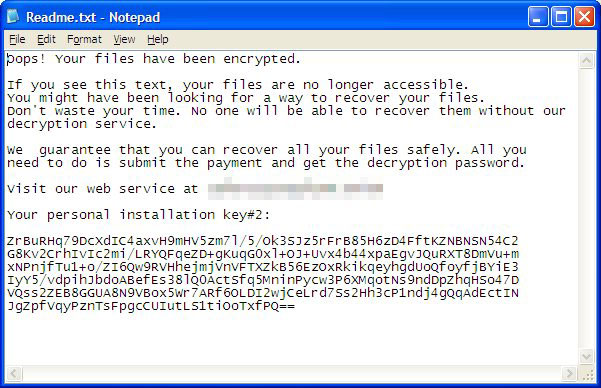

เมื่อคลิกโปรแกรมติดตั้งปลอมจะมีการใส่ไฟล์เข้ารหัส infpub.dat เข้าระบบโดยใช้กระบวนการ rundll32.exe พร้อมกับไฟล์ถอดรหัส dispci.exe โดยแบด แรบบิตจะใช้ไฟล์ทั้ง 3 (อ้างอิงเรื่อง Game of Thrones เป็นตัวหลอกล่อ) ซึ่งเริ่มต้นด้วยไฟล์ rhaegal.job มีหน้าที่รันไฟล์ถอดรหัส ไฟล์งานที่ 2 drogon.job มีหน้าที่ปิดระบบของเครื่องที่ตกเป็นเหยื่อ จากนั้นมัลแวร์เรียกค่าไถ่จะเรียกใช้ไฟล์เข้ารหัสในระบบและแสดงข้อความเรียกค่าไถ่ตามที่แสดงข้างต้น

รูปที่ 3 ข้อความเรียกค่าไถ่ของแบด แรบบิตที่แสดงคีย์การติดตั้ง

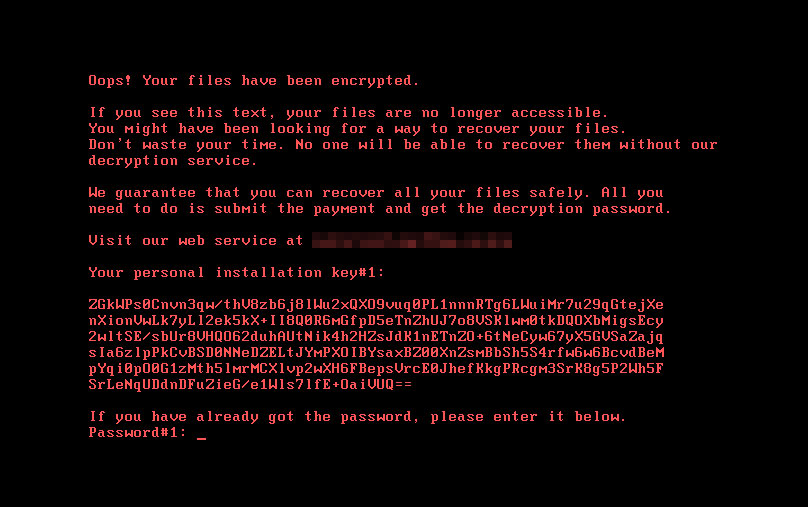

ส่วนไฟล์ที่ 3 ที่ชื่อว่า viserion_23.job จะทำหน้าที่รีบูตระบบเป้าหมายเป็นครั้งที่ 2 จากนั้นหน้าจอจะถูกล็อคและข้อความดังรูปที่ 4 จะปรากฏขึ้น

รูปที่ 4 ข้อความเรียกค่าไถ่ของแบด แรบบิตปรากฏขึ้นหลังจากรีบูตระบบ

จากการวิเคราะห์ในเบื้องต้นของเราพบว่าแบด แรบบิตแพร่กระจายไปยังคอมพิวเตอร์เครื่องอื่น ๆ ในเครือข่ายด้วยการทิ้งสำเนาของตัวเองไว้ในเครือข่ายโดยใช้ชื่อเดิม และเรียกใช้สำเนาที่ทิ้งไว้ดังกล่าวโดยใช้ Windows Management Instrumentation (WMI) และ Service Protocol Manager Remote Protocol เมื่อเรียกใช้ Service Control Manager Remote Protocol มัลแวร์ก็จะสามาถใช้การโจมตีโดยใช้พจนานุกรมเพื่อค้นหาข้อมูลประจำตัวได้

สำหรับเครื่องมือโจมตีที่ทำงานร่วมกับแบด แรบบิต ได้แก่ ยูทิลิตี้โอเพนซอร์สที่ชื่อว่า Mimikatz ซึ่งจะทำหน้าที่ในการดึงข้อมูลประจำตัวออกมา นอกจากนี้เรายังพบหลักฐานการใช้ DiskCryptor ซึ่งเป็นเครื่องมือการเข้ารหัสดิสก์ที่ถูกต้องเพื่อเข้ารหัสระบบเป้าหมายด้วย

นอกจากนี้แบด แรบบิตยังแพร่กระจายผ่านโปรโตคอลการแชร์ไฟล์ SMB ด้วย โดยพยายามบังคับให้ส่วนดูแลระบบทำการแชร์คีย์ถอดรหัสที่ถูกต้อง หากประสบความสำเร็จมัลแวร์ก็จะทิ้งสำเนาของตัวเองลงในการแชร์เหล่านั้น แต่หากการโจมตีในการค้นหาคีย์ที่ถูกต้องเพื่อถอดรหัสล้มเหลว มัลแวร์ก็จะใช้ช่องโหว่ EternalBomance SMB ที่มีการกำหนดไว้ใน MS17-010 ทั้งนี้ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วในเดือนมีนาคมที่ผ่านมา

ช่องโหว่ที่เกิดขื้น (Custom Exploit)

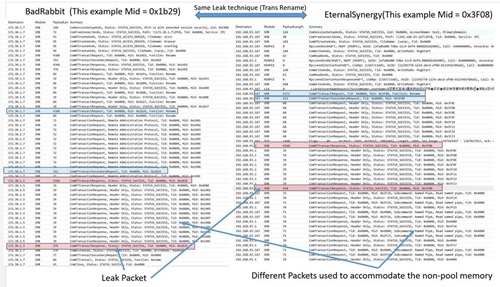

โปรแกรมการเจาะที่เรียกว่า EternalSynergy และช่องโหว่อื่น ๆ ที่มาจากกลุ่มแฮกเกอร์ที่เรียกว่า Shadow Brokers เป็นโปรแกรมอเนกประสงค์ที่ใช้เทคนิคเหมือนกัน สามารถนำไปใช้กับช่องโหว่ที่แตกต่างกัน ทั้งโปรแกรมการเจาะระบบ EternalRomance, EternalChampion และ EternalSynergy ได้แบ่งปันวิธีการของช่องโหว่ สำหรับกรณีของแบด แรบบิตได้ใช้ช่องโหว่ของการรั่วไหลของหน่วยความจำเป็นเทคนิค เช่นเดียวกับ EternalSynergy และ EternalChampion ของกลุ่ม Shadow Brokers

เราคาดการณ์ว่าช่องโหว่ที่ใช้ในแบด แรบบิตเป็นเวอร์ชันที่ทำขึ้นจาก EternalSynergy เป็นเทคนิคที่แชร์การรั่วของหน่วยความจำที่ EternalSynergy ใช้ ในรูปที่ 5 เป็นการแสดงให้เห็นถึงการทำงานของ 1 ใน 2 แบบของแบด แรบบิต

รูปที่ 5 Code Snippet ข้างต้นได้แสดงช่องโหว่ของแบด แรบบิต (ซ้าย) และ EternalSynergy ของกลุ่ม Shadow Brokers (ขวา) ที่ใช้เทคนิคการรั่วไหลของความจำเหมือนกัน

การบรรเทาความเสียหายและแนวทางปฏิบัติที่ดีที่สุด

ผู้ใช้สามารถลดผลกระทบของมัลแวร์เรียกค่าไถ่อย่างแบด แรบบิตได้โดยใช้แนวทางปฏิบัติที่ดีที่สุดด้วยโซลูชันเทรนด์ ไมโคร เอ็กซ์เจนของเทรนด์ ไมโคร ซึ่งเป็นผลิตภัณฑ์รักษาความปลอดภัยที่ผสานรวมเทคนิคการป้องกันภัยคุกคามในหลายรูปแบบเพื่อรับมือกับภัยคุกคามที่เกิดขึ้นกับศูนย์ข้อมูล ระบบคลาวด์ เครือข่าย และอุปกรณ์ปลายทางได้อย่างครอบคลุม พร้อมคุณสมบัติด้านการเรียนรู้ของเครื่องที่มีความเที่ยงตรงสูงในการรักษาความปลอดภัยข้อมูลเกตเวย์และอุปกรณ์ปลายทาง รวมถึงแอปพลิเคชันและการป้องกันงานทั้งในระบบจริง ระบบเสมือน และระบบคลาวด์ นอกจากนี้ยังมีความสามารถอีกหลายอย่าง เช่น การกรองเว็บ/URL การวิเคราะห์พฤติกรรม และการปรับแต่งแซนด์บ็อกซ์ได้เอง ทำให้เอ็กซ์เจนช่วยป้องกันภัยคุกคามที่ถูกสร้างขึ้นมาอย่างมีเป้าหมายในปัจจุบัน ซึ่งสามารถเลี่ยงผ่านระบบควบคุมแบบดั้งเดิม ใช้ประโยชน์จากช่องโหว่ทั้งที่ทราบและไม่ทราบ หรือช่องโหว่ที่ไม่มีการเปิดเผย รวมถึงการขโมยหรือการเข้ารหัสลับข้อมูลส่วนบุคคล ทั้งนี้เอ็กซ์เจนเป็นระบบอัจฉริยะที่มีประสิทธิภาพสูง พร้อมเชื่อมต่อเข้ากับระบบต่าง ๆ ภายใต้การสนับสนุนของชุดโซลูชันรักษาความปลอดภัยของเทรนด์ ไมโคร ได้แก่ Hybrid Cloud Security, User Protection และ Network Defense